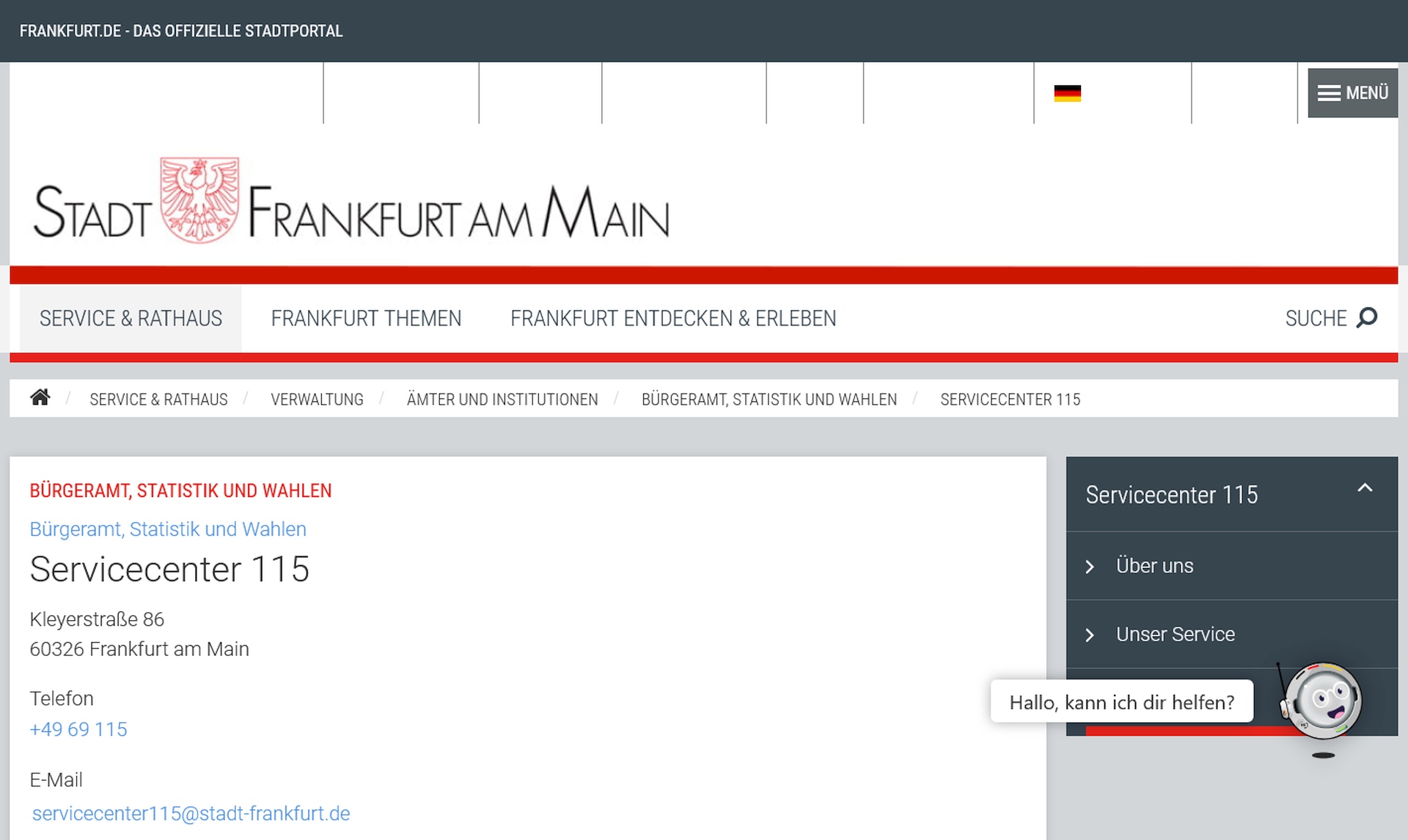

Die Stadtverwaltung Frankfurt am Main baut ihr digitales Serviceangebot weiter aus. Ab sofort steht unter frankfurt.de der neue, auf Künstlicher Intelligenz (KI) basierende Chatbot der Behördennummer 115 zur Verfügung rund um die Uhr.

Der KI-gestützte Assistent unterstützt Bürgerinnen und Bürger bei Fragen zu städtischen Dienstleistungen und informiert über zuständige Ämter, Öffnungszeiten und andere Angebote auf frankfurt.de. Mit dem neuen digitalen Service geht Frankfurt einen weiteren Schritt in Richtung moderner, digitaler Verwaltung. Bürgerinnen und Bürger können Informationen nun jederzeit bequem online abrufen – unabhängig von Öffnungszeiten. Bereits vor rund einem Jahr war auf frankfurt.de ein erster, regelbasierter Chatbot im Einsatz, der noch ohne KI arbeitete. Der neue, KI-basierte 115-Chatbot überzeugt nun durch ein deutlich natürlicheres Antwortverhalten und ein besseres Verständnis für die Anliegen der Nutzenden.

Eileen O Sullivan, Dezernentin für Bürger:innen, Digitales und Internationales, sagt dazu: „Mit dem neuen KI Chatbot schaffen wir einen Service, der Menschen jederzeit schnell und verlässlich unterstützt. Unser Ziel ist es, Informationen noch leichter zugänglich zu machen und die Verwaltung Schritt für Schritt digital weiterzuentwickeln. Dass der Chatbot den 115 Service entlastet und zugleich ein besseres Nutzungserlebnis bietet, ist ein echter Gewinn für alle Frankfurterinnen und Frankfurter.“

Der KI-Chatbot entlastet gleichzeitig den telefonischen Service für Bürgerinnen und Bürger der Behördenauskunft 115 (Servicezeiten: Montag bis Freitag, 8 bis 18 Uhr) und ermöglicht den Mitarbeiterinnen und Mitarbeitern dort, sich verstärkt um komplexe Anliegen zu kümmern.

Der Chatbot greift bei seinen Antworten auf dieselbe Wissensdatenbank zurück wie der telefonische 115-Service und liefert somit geprüfte und verlässliche Informationen mit Quellenverweisen. Ergänzend kann er auch ausgewählte Inhalte von frankfurt.de einbeziehen, etwa Hinweise zu Veranstaltungen oder Online-Diensten.

Entwickelt wurde das System von der Föderalen IT-Kooperation (FITKO) im Auftrag des IT-Planungsrats und unter enger Beteiligung des 115-Servicecenters der Stadt Frankfurt. Die Nutzung ist anonym und datenschutzkonform. Aktuell steht der Chatbot in Deutsch, Englisch und Französisch zur Verfügung. Während der zweimonatigen Pilotphase wird das System anhand anonymisierter Rückmeldungen der Nutzenden kontinuierlich weiterentwickelt.

Der neue, KI-basierte 115-Chatbot ist ab sofort auf der Startseite von frankfurt.de unten rechts zu finden, selbstverständlich auch auf mobilen Endgeräten.

Weitere Informationen zur Behördennummer 115 in Frankfurt am Main sind unter frankfurt.de/115 abrufbar. (Quelle: Stadt Frankfurt am Main)